Votre logiciel de gestion des archives est-il sécurisé?

Un Système d'Archivage Electronique (SAE) a pour objet d'assurer de nombreuses fonctions autour de la préservation des documents. L'une d'entre elles consiste à assurer la sécurité du système et des archives qui y sont stockées pour plusieurs années. Pour cela, les éditeurs de logiciels d'archivage tels que Spark Archives, doivent impérativement s'assurer que leur programme est fiable et sécurisé. Que le SAE se trouve ou non exposé sur Internet, il est important de vérifier qu'il est robuste et qu'il prend en charge les vulnérabilités et failles de sécurité les plus courantes. A quoi servirait-il d'archiver des documents électroniques si la sécurité de ces documents n'était pas assurée. Je vous invite à lire notre article dédié à ce sujet intitulé "Spark Archives - Une forteresse OWASP" .

SMSI SPARK ARCHIVES

Pour arriver à assurer un bon niveau de sécurité de son logiciel SAE, Spark Archives a mis en place un système de management de la sécurité (SMSI) basé sur les prinicpes de l' "Application Security Verification Standard 3.0" (ASVS). Il s'agit d'un référentiel de sécurité basé sur l'OWASP et la norme ISO 27034 (famille des normes ISO 27001).

Les familles de vulnérabilités

l'ASVS 3.0 référence 16 familles de vulnérabilités. Chaque famille liste les fonctionnalités à mettre en oeuvre pour permettre de sécuriser une application à un niveau minimaliste, standard ou extrèmement sécurisé. Les prinicpales familles sont :

- V1 : Vulnérabilités liées à l'architecture et à la conception des produits.

- V2 : Vulnérabilités liées à l'authentification des utilisateurs à l'application.

- V3 : Vulnérabilités liées à la gestion des sessions.

- V4 : Vulnérabilités liées aux contrôles et droits d'accès.

- V5 : Vulnérabilités liées aux entrées malveillantes.

- V7 : Vulnérabilités cryptographiques.

- V8 : Vulnérabilités liées à la gestion des erreurs et des logs.

- V9 : Vulnérabilités liées à la protection des données.

- V10 : Vulnérabilités liées à la communication.

- V11 : Vulnérabilités liées à la configuration HTTP.

- V13 : Vulnérabilités liées à des contrôles malicieux.

- V15 : Vulnérabilités liées à la logique métier.

- V16 : Vulnérabilités liées à la gestion des fichiers et des ressources.

- v17 : Vulénrabilités liées aux applications mobiles.

- V18 : Vulnérabilités liées aux web services.

- V19 : Vulnérabilités liées à la configuration.

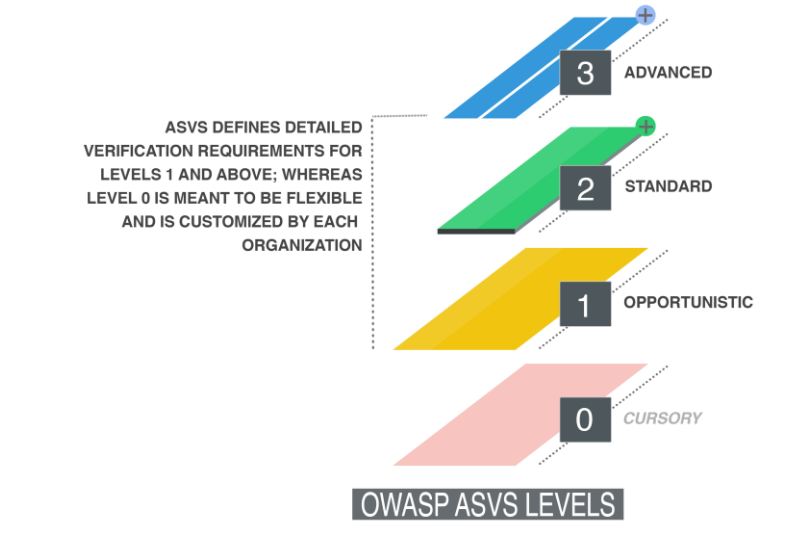

Les 3 niveaux de l'ASVS

L'Application Security Verification Standard expose 3 niveaux de vérifications de sécurité :

- Le premier niveau correspond au niveau de sécurité minimal. Tous les logiciels qui fonctionnent en HTTP ou HTTPS doivent respecter a minima les exigences de ce niveau.

- Le second niveau de l'ASVS correspond au niveau de sécurité standard. C'est le niveau requis pour les applications qui conservent des données sensibles et qui nécessitent une protection des données gérées.

- Le niveau 3 de l'ASVS, correspond au niveau de sécurité avancé. Il est fait pour les applications qui réalisent des transactions nécessitant une très forte sécurité ou des applications qui échangent des données extrément critiques et d'une très forte confidentialité.

Enfin, le niveau 0, est un niveau "sur mesure" qui permet de définir une exigence hybride.

Les familles de vulnérabilités et les 3 niveaux de l'ASVS

Pour chaque famille de vulnérabilités, l'ASVS expose les fonctionnalités qui doivent être mises en oeuvre pour chaque niveau de sécurité. Pour exemple, la famille des vulnérabilités liées à l'authentification propose 26 points fonctionnels à vérifier. Pour qu'une application puisse être niveau 1 (le minimum), elle doit respecter 17 exigences sur 26. Pour être niveau 2 (standard), l'application doit en respecter 24 sur 26. Enfin, une application de niveau 3 devra respecter les 26 points fonctionnels.

Méthodologie SPARK ARCHIVES

La cible permanente de sécurité de Spark Archives est le niveau 2 de l'ASVS. Pour ce faire, Spark Archives évalue régulièrement le niveau de sécurité de son livrable et vérifie que chaque point de niveau 2 sur l'ensemble des familles est bien respecté. Si tel n'est pas le cas ou lorsque de nouveaux points s'ajoutent suite à de nouvelles versions du réferentiel ASVS, Spark Archives intègre dans sa démarche de developpement PDCA, l'ajout ou l'amélioration des points de vulnérabilités nécessaires pour atteindre un niveau 2.

C'est ainsi que Spark Archives vous permet de mettre en oeuvre un SAE hautement sécurisé pour protéger vos actifs archivés de tous risques majeurs.

Christian DUBOURG

Directeur Marketing produit Spark Archives - Klee Group

Publication : juillet 2017

Nous contacter :

Ressources

Afin de vous permettre d'approfondir cette lecture, je vous conseille de télécharger le référentiel ASVS v3 accesible par le lien ci-après. Vous trouverez le détail de chaque famille de vulnérabilités ainsi que le positionnement de chaque point dans l'echelle des 3 niveaux de l'ASVS.

Crédit photo : theromb/123RF